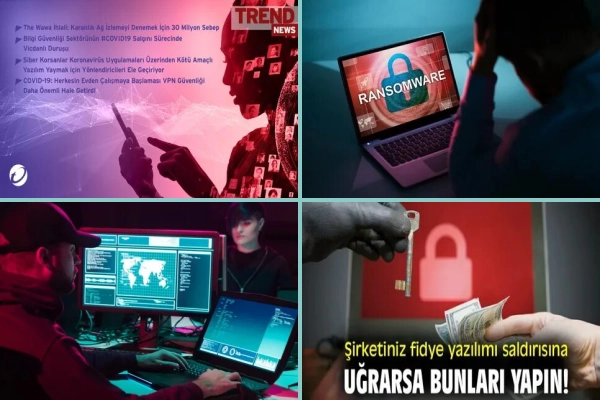

Fidye yazılımı saldırıları yüzde 62 arttı

Türkiye’de siber güvenlik alanında önemli projelere ve yerli ürünlere imza atan STM’nin Teknolojik Fikir Merkezi “ThinkTech”, Ekim-Aralık 2022 yeni Siber Tehdit Durum Raporu’nu açıkladı.

STM’den yapılan açıklamaya göre STM’nin siber güvenlik uzmanları tarafından hazırlanan raporda 9 farklı konu bulunuyor.

Raporda, deniz platformları ve silah sistemlerinde siber güvenliğin değeri, son yılların en çok tanınan siber tehditlerinden biri olan fidye yazılımları ve kızılderililerin ortak çalışmasından ortaya çıkan “mor ekip” gibi pek çok yeni ve ilginç konu yer alıyor. ve siber dünyada mavi kadrolar.

Son yıllarda artış gösteren siber suçların 2025 yılına kadar dünyaya yılda 10,5 trilyon dolara mal olacağı tahmin ediliyor.

STM son siber raporunda en faydalı siber kabahatlerden biri olan fidye yazılım saldırılarına dikkat çekti ve siber güvenlik alanında saldırganlar için önemli bir gelir kaynağına dönüşen fidye yazılım saldırılarının dünya çapında yüzde 62 arttığını vurguladı. Saldırganların çok çeşitli fidye yazılımı teknikleriyle cihazlara bulaştığına dikkat çekilen raporda, saldırının boyutunun genişlediği ve çok sayıda değerli şirket ve kurumun bu saldırılara maruz kaldığı kaydedildi.

Raporda, birçok kuruluşun bilgilerini daha iyi korumak için gerekli yatırımı yapmak yerine bilgilerini geri almak için ödeme yapmayı tercih ettiği belirtiliyor. Bir siber suçun ortaya çıktığının altı çizildi.

“Daha da rahatsız edici olan şey, fidye yazılımının artık ticari hale gelmesi ve Fidye Yazılımı Hizmeti olarak karaborsada bulunabilmesi. RaaS, programlama becerisi olmayan kişilerin aktif saldırganlar haline gelmesine ve fidye yazılımı ekonomisine girmesine olanak tanıyarak bu yararlı alanı daha da genişletti. Bu yazılımın hızlı büyümesi” dedi. Darknet pazar yerleri esastır, blok zinciri teknolojisindeki yeni gelişmeler ise suç işleyenlerin fidye yazılımı oluşturmasını ve paylaşmasını kolaylaştırıyor.

Raporda fidye yazılımlara karşı korunmak için yapılması gerekenler şu şekilde sıralanıyor:

“Url ve e-posta gibi tehlike oluşturacağını düşündüğümüz kişilerden uzak durmalı ve e-posta girişinde kimlik doğrulaması yapılmalıdır. Değerli sayılan belgeler yedeklenmeli, yeni antivirüs programları ve güçlü spam filtreler kullanılmalı.Sık sık güncellemeler yapılmalı ve kişisel bilgilerin paylaşılmasından kaçınılmalıdır.Bilinen kara listeye eklenmelidir.IP’lerin bloke edilmesi de sağlanabilir.”

Saldırganlar gemileri hedef alıyor

Deniz platformlarına yönelik siber saldırılar da raporda detaylı bir şekilde ele alındı. Raporda, bir deniz platformunun araç üstü bilgi teknolojisi ve harekât teknolojisi sistemlerinin de karadaki sistemler kadar kolay bir şekilde hacklenebileceği belirtildi.

Raporda, saldırganların gemilerin otomatik tanımlama sistemi, elektronik harita gösterimi ve bilgi sistemi (ECDIS), küresel konumlandırma sistemi (GPS), makine daireleri ve radarlarına kötü hedefli yazılımlar kullanarak siber saldırılar düzenleyebileceğine dikkat çekildi ve bunlar saldırılar, gemilerin kaçırılmasına, navigasyon sistemlerinin devre dışı kalmasına veya yanlış davranışlara yol açabilir. Platform bilgilerinin yeniden yönlendirilmesine, bağlantısının kesilmesine, imhasına ve çalınmasına yol açabileceği tespit edilmiştir.

Geçmişte offshore platformlara yönelik çeşitli baskınların sıralandığı rapora göre, 2010 yılında Güney Kore’den Güney Amerika’ya götürülen bir petrol platformunun sistemleri kötü amaçlı yazılımlarla çöktü. Platformun onarılması ve tekrar faaliyete geçmesi 19 gün sürdü. Yine 2012 yılında, uzaktan müdahale sonucunda 200’den fazla açık deniz gemisinin yanıltıcı ve kafa karıştırıcı sinyalleri ile GPS (Uydu Konumlandırma) cihazlarının bozularak açık deniz seyrüseferini zorlaştırdığı raporda belirtildi. 2020’de uluslararası bir nakliye şirketi kötü amaçlı yazılım saldırısına uğradı ve şirket, saldırıyı kontrol altına almak için sunucularını birkaç günlüğüne devre dışı bırakmak zorunda kaldı.

Raporda, silah sistemlerinin bilgisayarlaştırılması konusunda daha önce ABD’de yapılan bir çalışmanın çarpıcı istatistiklerine de yer verildi. Buna göre 1960 yılında F-4 uçaklarında yüzde 8 olan sistem fonksiyonlarının yazılımsal olarak yerine getirilme oranı, 1982 yılında F-16 uçaklarında yüzde 45’e, 2000 yılında ise F-22 uçaklarında yüzde 80’e yükselmiştir. sistemlerde dijitalleşme, siber saldırı olasılığını da artırdı.

STM’nin kendi Honeypot sensörlerinden alınan bilgiler, en çok siber saldırının toplandığı ülkeleri de ortaya çıkardı. 2022 yılının Ekim, Kasım ve Aralık aylarında toplam 3 milyon 777 bin saldırı STM’nin Honeypot (honeypot-trap server) sensörlerine yansıdı. En çok saldırı yapan ülke 451 bin saldırı ile Almanya olurken, ikinci sırayı 423 bin saldırı ile Hindistan aldı. Bu ülkeleri sırasıyla Rusya, ABD, Türkiye, Çin, Hollanda, Vietnam, Moldova ve Tayland izledi. Saldırganların en çok denediği şifreler ise admin, root, password oldu.

Raporun dönemine ilişkin olarak, kritik altyapı hizmeti veren kamu kurumları ve özel sektör şirketlerinde uygulanacak bilgi ve iletişim güvenliği kurallarını içeren Cumhurbaşkanlığı Dijital Dönüşüm Ofisi BÜYÜK Kılavuz Uyum Kontrolü’nün detayları ele alındı.